Certification Practice Statement van de Policy Authority PKIoverheid v3.7 voor G3, G2 en G1 CA certificaten v3.7

Table of Contents

- Revisiegegevens

- 1 Inleiding

- 1.1 Introductie PKI voor de overheid

- 1.2 CA model PKIoverheid

- 1.3 Documentnaam en identificatie

- 1.4 Positionering Programma van Eisen

- 1.5 Betrokken partijen

- 1.6 Certificaatgebruik

- 1.7 Waarborgen

- 1.8 Controle betrouwbaarheid

- 1.9 Beheer CPS

- 1.10 Wijziging en goedkeuring CPS

- 1.11 Programma van Eisen en stelseloverleg PKIoverheid

- 1.12 Definities en afkortingen

- 2 Publicatie en verantwoordelijkheid voor elektronische opslagplaats

- 3 Identificatie en authenticatie

- 4 Operationele eisen certificaatcyclus

- 4.1 Toepassingsgebied

- 4.2 Aanvraag van certificaten

- 4.3 Werkwijze met betrekking tot creatie van certificaten

- 4.4 Uitgifte van certificaten

- 4.5 Acceptatie van certificaten

- 4.6 Sleutelpaar en certificaatgebruik

- 4.7 Vernieuwen van certificaten

- 4.8 Intrekking en opschorting van certificaten

- 4.9 Certificaat statusservice

- 4.10 Beëindiging

- 4.11 Registratie van certificaathouders

- 5 Fysieke, procedurele en personele beveiliging

- 6 Technische beveiliging

- 7 Certificaat- en CRL profielen

- 8 Conformiteitbeoordeling

- 9 Algemene en juridische bepalingen

- 10 Bijlage A. Tekst bekendmaking stamcertificaat

- 11 Bijlage B. Procedures voor het wijzigingenbeheer van het PvE PKIoverheid

- 12 Bijlage C. Inhoud velden G1 stamcertificaten en domeincertificaten

- 13 Bijlage D. Inhoud velden G2 stamcertificaten en domeincertificaten

- 14 Bijlage E. Inhoud velden G3 stamcertificaten en domeincertificaten

Revisiegegevens

| Versie | Datum goedkeuring | Datum inwerkingtreding | Status | Auteur | Manager | Omschrijving |

|---|---|---|---|---|---|---|

| 1.0 | 18-04-2003 | 18-04-2003 | Vastgesteld door stuurgroep eID/PKI 17-04-2003 | Policy Authority | T. Behre | - |

| 1.1 | 18-05-2005 | 18-05-2005 | Vastgesteld door BZK 18 mei 2005 | Policy Authority | T. Behre | Wijzigingen naar aanleiding van aanbevelingen voortkomend uit de WebTrust-audit. |

| 2.0 | 02-12-2005 | 02-12-2005 | Vastgesteld door BZK 14 december 2005 | Policy Authority | T. Behre | Wijzigingen naar aanleiding van het herziene PvE. |

| 2.6 | 15-5-2007 | 15-5-2007 | Vastgesteld door directeur GBO.Overheid 15 mei 2007 |

Policy Authority | R. Houtsma | Wijzigingen naar aanleiding van GBO.Overheid, certificaatvernieuwing en CA termination proces |

| 3.0 | 06-01-2009 | 06-01-2009 | Vastgesteld door directeur GBO.Overheid 13 januari 2009 |

Policy Authority | R. Houtsma | Wijzigingen naar aanleiding van creatie nieuw stamcertificaat |

| 3.1 | 17-11-2009 | 17-11-2009 | Vastgesteld door directeur GBO.Overheid 17 november 2009 |

Policy Authority | H. Verweij | Wijzigingen naar aanleiding van creatie Domein CA Autonome Apparaten |

| 3.2 | 11-01-2010 | 11-01-2010 | - | Policy Authority | H. Verweij | Wijziging naar aanleiding van naamswijziging GBO.Overheid in Logius |

| 3.3 | 18-01-2011 | 25-01-2011 | Vastgesteld door directeur Logius 18-01-2011 |

Policy Authority | H. Verweij | Wijzigingen naar aanleiding van aanbevelingen voortkomend uit de WebTrust-audit. |

| 3.4 | 24-06-2011 | 01-07-2011 | Vastgesteld door directeur Logius 24-06-2011 |

Policy Authority | H. Verweij | Redactionele wijzigingen o.a. i.v.m. hanteren van indeling RFC3647 |

| 3.5 | 29-06-2012 | 01-07-2012 | Vastgesteld door directeur Logius 29-06-2012 |

Policy Authority | H. Verweij | Wijzigingen naar aanleiding van de Baseline Requirements van het CA/B forum en aanbevelingen voortkomend uit de WebTrust-audit |

| 3.6 | 04-02-2013 | 04-02-2013 | Vastgesteld door BZK | Policy Authority | H. Verweij | Wijzigingsprocedure is opgenomen in Bijlage B. |

| 3.7 | 18-12-2013 | 18-12-2013 | Vastgesteld door directeur Logius | Policy Authority | Mark Janssen | ETSI TS 101 456 is vervangen door ETSI EN 319 411-2 Toevoegen G3 hiërarchie |

1 Inleiding

1.1 Introductie PKI voor de overheid

De Policy Authority van de PKI voor de overheid (PA PKIoverheid) ondersteunt de Minister van Binnenlandse Zaken en Koninkrijksrelaties (MinBZK) bij het beheer over de PKI voor de overheid.

De PKI voor de overheid is een afsprakenstelsel. Dit maakt generiek en grootschalig gebruik mogelijk van de elektronische handtekening, en faciliteert voorts identificatie op afstand en vertrouwelijke communicatie.

De taken van de PA PKIoverheid zijn:

het leveren van bijdragen voor de ontwikkeling en het beheer van het normenkader dat aan de PKI voor de overheid ten grondslag ligt, het zogeheten Programma van Eisen (PvE);

het proces van toetreding door Certification Service Providers (CSP's) tot de PKI voor de overheid begeleiden en voorbereiden van de afhandeling;

het toezicht houden op en controleren van de werkzaamheden van CSP's die onder de root van de PKI voor de overheid certificaten uitgeven.

De Policy Authority (PA) is verantwoordelijk voor het beheer van de gehele infrastructuur. De PKI voor de overheid is zo opgezet dat externe organisaties, de Certification Service Providers (CSP's), onder voorwaarden toe kunnen treden tot de PKI voor de overheid. Deelnemende CSP's zijn verantwoordelijk voor de dienstverlening binnen de PKI voor de overheid. De PA ziet toe op de betrouwbaarheid van de gehele PKI voor de overheid1.

In algemene zin is de PA in het kader van PKIoverheid verantwoordelijk voor:

beheer van het normenstelsel van de PKI voor de overheid, het Programma van Eisen deel 3a t/m d;

beheer van Object Identifiers, de unieke nummers voor CSP's en hun CPS's;

creatie en beheer van sleutelpaar en het bijbehorende stamcertificaat;

intrekken van het stamcertificaat en ad hoc publicatie van de CRL;

periodieke publicatie van de CRL;

creatie en beheer van sleutelparen en de bijbehorende domeincertificaten;

intrekken van van domeincertificaten en ad hoc publicatie van de bijbehorende CRL;

voorbereiding inzake het toelaten van CSP's tot de PKIoverheid;

effectuering van de toelating van CSP's met inbegrip van creatie, uitgifte en beheer van CSP CA-certificaten;

voorbereiding inzake het intrekken van CSP CA-certificaten;

effectuering van het intrekken van CSP CA-certificaten;

houden van toezicht op toegelaten CSP's;

voorbereiding inzake het vernieuwen van CSP CA-certificaten;

effectuering van het vernieuwen van CSP CA-certificaten met inbegrip van creatie, uitgifte en beheer van nieuwe CSP CA-certifcaten;

registreren en beoordelen van meldingen omtrent aantasting van de PKIoverheid.

Het technisch beheer van het Staat der Nederlanden Root CA en de Staat der Nederlanden <Domein> CA en de bijbehorende Certificate Revocation Lists (CRL's) vindt plaats door Getronics Nederland B.V.

Het beheer van stamcertificaten en domeincertificaten is opgedragen aan de Policy Authority van de PKI voor de overheid. Deze organisatie is ondergebracht bij Logius (http://www.logius.nl), dienst digitale overheid van het ministerie van Binnenlandse Zaken en Koninkrijksrelaties.

De doelstelling van de Policy Authority is:

Het handhaven van een werkbaar en betrouwbaar normenkader voor PKI-diensten die voorziet in een vastgesteld beveiligingsniveau voor de communicatiebehoefte van de overheid en transparant is voor de gebruikers.

1.2 CA model PKIoverheid

De Public Key Infrastructuur (PKI) voor de overheid kent een structuur waarbij een centraal en een uitvoerend c.q. lokaal deel van PKIoverheid is gedefinieerd. Daarbij is er sprake van een structuur c.q. root gebaseerd op het SHA-1 algoritme en een root gebaseerd op het SHA-256 algoritme. Verder is er, zowel voor de SHA-1 root als ook de SHA-256 root, een indeling gemaakt in verschillende domeinen. Voor de SHA-1 root is sprake van de domeinen Overheid/Bedrijven (deze twee domeinen zijn in de loop van de tijd samengevoegd) en Burger. Voor de SHA-256 root is er sprake van een domein Organisatie, een domein Burger en een domein Autonome Apparaten. Het betreft hier een tijdelijke situatie. Op een nog nader door de PA te bepalen moment zal de root, gebaseerd op het SHA-1 algoritme, niet langer gebruikt worden voor het produceren van certificaten.

De root en de domeinen o.b.v. het SHA-1 algoritme worden aangemerkt als G1, waarbij G staat voor generatie. De root en de domeinen o.b.v. het SHA-256 algoritme worden aangemerkt als G2 en G3.

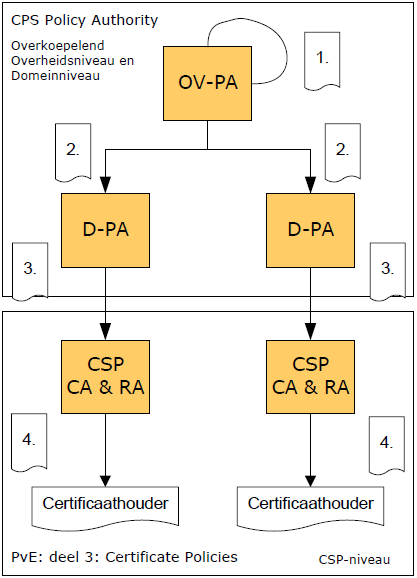

Binnen het centrale deel van de PKI voor de Overheid wordt een aantal actoren onderscheiden. Deze actoren zijn (zie Figuur ):

de Overheids (Ov)-PA, op het hoogste niveau verantwoordelijk voor het vaststellen van het beleid en normen van algemene aard die gelden binnen de PKI voor de overheid en uitgifte van certificaten;

de Ov-CA, betreft een technische component die het hoogste (of root) certificaat produceert binnen de PKI voor de overheid en certificaten produceert voor de onderliggende domein CA's;

de Domein (D)-PA, die de domeinspecifieke invulling van de normen van de Ov-PA verzorgt, en de voorwaarden van uitgifte van certificaten binnen een domein vaststelt;

de D-CA, betreft een technische component die de feitelijke productie van certificaten voor de CSP's verricht.

Het overkoepelende overheidsniveau en het domeinniveau vormen de beleidsstructuur van de PKI. Binnen deze niveaus worden beleid en normen vastgesteld en wordt het toezicht georganiseerd.

Het CSP-niveau vormt het uitvoerend c.q. lokaal deel van het Public Key Infrastructuur (PKI) voor de overheid waar de directe interactie met de gebruikers plaatsvindt. Op het CSP-niveau heeft de CSP-organisatie de eindverantwoordelijkheid voor het uitgeven van certificaten.

1.3 Documentnaam en identificatie

De Certification Practice Statement certificaten binnen de PKI voor de overheid (verder te noemen CPS) biedt informatie aan CSP's, abonnees, vertrouwende partijen en certificaathouders over de procedures en getroffen maatregelen ten aanzien van de dienstverlening van de PA met betrekking tot certificaten. Het CPS beschrijft de processen, procedures en beheersingsmaatregelen voor het aanvragen, produceren, verstrekken, beheren en intrekken van certificaten, voor zover dat valt onder directe verantwoordelijkheid van de PA. Dit betekent dat dit CPS alleen betrekking heeft op PKIoverheid Laag 1 (Staat der Nederlanden Root CA) en Laag 2 (Staat der Nederlanden <Domein> CA).

Daarnaast beschrijft dit CPS de processen en procedures voor het aanvragen, produceren, verstrekken en intrekken van Laag 3 <CSP naam> CA certificaten.

Voor een beschrijving van de processen, procedures en beheersings-maatregelen voor het aanvragen, produceren, verstrekken, beheren en intrekken van Laag 4 (eindgebruiker certificaten) wordt hierbij verwezen naar de betreffende diverse Certification Practice Statements van de PKIoverheid certificatiedienstverleners

De indeling van dit CPS is zoveel mogelijk conform de RFC36472 standaard (voluit: “Internet X.509 Public Key Infrastructure Certificate Policy and Certification Practices Framework”) van de Internet Engineering Task Force.

Formeel wordt het voorliggend document aangeduid als 'Certification Practice Statement certificaten binnen de PKI voor de overheid'.

| CPS | Omschrijving |

|---|---|

| Naamgeving | CERTIFICATION PRACTICE STATEMENT (CPS) Policy Authority PKIoverheid voor certificaten uit te geven door de Policy Authority van de PKI voor de overheid |

| Link | https://www.logius.nl/producten/toegang/pkioverheid/documentatie/cps/ |

| OID | n.v.t. |

Openbare informatie over de PA of de PKI voor de overheid is te vinden op http://www.logius.nl/pkioverheid.

1.3.1 Doel CPS

Dit CPS biedt informatie aan CSP’s, abonnees, vertrouwende partijen en certificaathouders over de procedures en getroffen maatregelen ten aanzien van de dienstverlening van de PA. De kwaliteit van de dienstverlening ligt ten grondslag aan het vertrouwen dat in de PKI voor de overheid gesteld kan worden. Hierbij is ook de relatie tussen de PA en Certification Service Providers (CSP's) van belang. Deze relatie en de voorwaarden waaronder CSP's kunnen deelnemen aan de PKI voor de overheid zijn op hoofdlijnen beschreven. CSP's die zijn geïnteresseerd in deelname aan de PKI voor de overheid kunnen over dit onderwerp meer gedetailleerde informatie PKIoverheid Programma van Eisen deel

2.

1.3.2 Verhouding CPS en CP

Het CP PvE deel 3a t/m d beschrijft de minimumeisen die zijn gesteld aan de dienstverlening van een CSP binnen PKIoverheid. Dit voorliggende CPS geeft aan op welke wijze invulling wordt gegeven aan de PKIoverheid dienstverlening, voor zover dit valt onder directe verantwoordelijkheid van de PA.

1.3.3 CA/Browser Forum Baseline Requirements

De PA van PKIoverheid conformeert zich aan de huidige versie van de Baseline Requirements for Issuance and Management of Publicly-Trusted Certificates zoals gepubliceerd op http://www.cabforum.org. Mocht er een inconsistentie aanwezig zijn tussen het PKIoverheid Programma van Eisen deel 3b [2.16.528.1.1003.1.2.2.6 en 2.16.528.1.1003.1.2.5.6] en de betreffende Requirements, waardoor niet tenminste tegemoet wordt gekomen aan de hierin beschreven minimale eisen, dan prevaleert het gestelde in de Requirements.

1.4 Positionering Programma van Eisen

Het Programma van Eisen is het uitgangspunt voor de dienstverlening van de PA. In het Programma van Eisen zijn de eisen geformuleerd voor de PKI voor de overheid, deze eisen zijn ontleend aan internationale standaarden en de van toepassing zijnde wetgeving. Het Programma van Eisen omvat vier delen en in ieder deel is een bepaald aspect van de PKI voor de overheid nader uitgewerkt.

1.4.1 Introductie Programma van Eisen

Dit deel bevat een introductie op het Programma van Eisen en de PKI voor de overheid.

1.4.2 Toetreding tot en toezicht

In deel 2 wordt beschreven op welke wijze een CSP kan toetreden tot de PKI voor de overheid, conformiteit aan de eisen kan aantonen en aan welke formaliteiten moet worden voldaan. Tevens is beschreven op welke wijze de PA toezicht houdt op de toegetreden CSP's.

1.4.3 Certificate Policies (CP's)

Dit deel heeft betrekking op de eisen die aan de dienstverlening van een Certification Service Provider (CSP) worden gesteld. Er zijn vijf gebieden gedefinieerd die elk in een afzonderlijk deel worden behandeld, te weten:

Deel 3a – Certificate Policy voor Domein Overheid/Bedrijven, Organisatie en Organisatie Persoon;

Deel 3b – Certificate Policy voor Services en Domein Organisatie Services;

Deel 3c – Certificate Policy voor Domein Burger;

Deel 3d – Certificate Policy voor Domein Autonome Apparaten;

Deel 3e – Certificate Policy voor Extended Validation.

Dit CPS heeft alleen betrekking op CP deel 3a t/m d. Het “CPS Policy Authority PKIoverheid voor Extended Validation certificaten uit te geven door de Policy Authority van de PKI voor de overheid” heeft betrekking op CP deel 3e.

1.4.4 Definities en afkortingen

In deel 4 zijn de in het Programma van Eisen gehanteerde definities en afkortingen toegelicht.

1.5 Betrokken partijen

In dit CPS wordt een vijftal partijen onderkend met elk hun eigen verantwoordelijkheid binnen de PKI voor de overheid. Deze partijen zijn achtereenvolgens:

het ministerie van Binnenlandse Zaken en Koninkrijksrelaties (BZK);

de Policy Authority (PA);

de Certification Service Provider (CSP);

Abonnee;

Certificaathouder;

de vertrouwende partij.

Onderstaand zijn voor elk van deze partijen de verantwoordelijkheden en de daarbij behorende activiteiten kort beschreven.

Het ministerie van Binnenlandse Zaken en Koninkrijksrelaties (BZK) is verantwoordelijk voor de PKI voor de overheid. BZK neemt beslissingen met betrekking tot de inrichting van de infrastructuur en de deelname van CSP's aan de PKI voor de overheid. De directeur van Logius vertegenwoordigt BZK in deze.

De PA adviseert de directeur van Logius en is verantwoordelijk voor het beheer van het centrale deel3 van de PKI voor de overheid infrastructuur en het toezicht houden op en controleren van de werkzaamheden van CSP's die onder de Staat der Nederlanden Root CA van de PKI voor de overheid, certificaten uitgeven.

Per domein van de PKI voor de overheid opereren één of meer CSP's. Een CSP geeft binnen een domein van de PKI voor de overheid certificaten uit aan certificaathouders. De verplichtingen van de CSP's die deel uitmaken van de PKI voor de overheid zijn gespecificeerd in het Programma van Eisen, deel 3a t/m d: Certificate Policies.

Een abonnee gaat een overeenkomst aan met een CSP namens één of meer certificaathouders. Hóe de levering van certificaten door de CSP aan die certificaathouders plaatsvindt, regelen de abonnee en de CSP onderling.

De certificaathouder is de houder van de private sleutel behorend bij de publieke sleutel die in het certificaat vermeld is. Op alle niveaus in de hiërarchie van de PKI voor de overheid bevinden zich certificaathouders. Eindgebruikers ontvangen de certificaten van de CSP's. De PA geeft certificaten uit aan zichzelf (Staat der Nederlanden Root CA en Staat der Nederlanden <Domein> CA’s) en aan CSP's (CSP CA).

De vertrouwende partij is de ontvanger van een certificaat dat is uitgegeven binnen de PKI voor de overheid en handelt in vertrouwen op dat certificaat. De vertrouwende partij is verplicht om de geldigheid te controleren van de volledige keten van certificaten tot aan de bron (stamcertificaat) waarop wordt vertrouwd. Deze verplichting is opgenomen in het Programma van Eisen, deel 3: Certificate Policies.

1.6 Certificaatgebruik

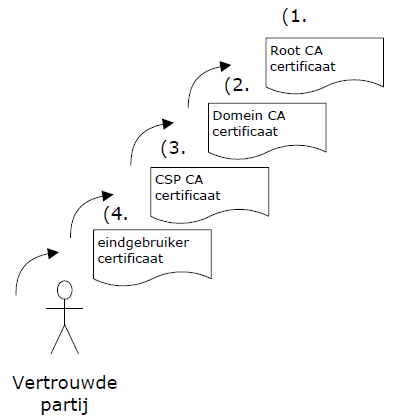

Binnen de PKI voor de overheid zijn op vier niveaus verschillende typen certificaten gedefinieerd, te weten:

Stamcertificaat;

Domeincertificaat;

CSP certificaat;

Eindgebruikercertificaat.

Het stamcertificaat, de domeincertificaten en de CSP-certificaten kunnen uitsluitend worden gebruikt voor het verifiëren van de handtekening van de uitgever en worden uitgegeven door de Policy Authority. Het is niet toegestaan deze certificaten voor andere doeleinden te gebruiken. Het eindgebruikercertificaat wordt uitgegeven door de CSP's. Eindgebruiker-certificaten kunnen worden gebruikt voor authenticiteit, onweerlegbaarheid, vertrouwelijkheid en een combinatie van authenticiteit en vertrouwelijkheid.

Dit CPS heeft betrekking op de betrouwbaarheid van de dienstverlening van de Policy Authority, derhalve worden in deze paragraaf enkel de procedures met betrekking tot stam-, domein- en CSP certificaten behandeld.

1.7 Waarborgen

Bij de uitgifte van een PKIoverheid certificaten zijn onder meer de volgende partijen te onderkennen:

Abonnee;

Eindgebruiker;

Organisaties die internet browser software ontwikkelen;

Vertrouwende partijen.

Aan deze partijen wordt kenbaar gemaakt dat:

De PA van PKIoverheid waarborgt dat sub CA’s binnen het PKIoverheid stelsel bekend zijn bij de PA en onder controle blijven van de CSP die een sub CA heeft gecreëerd. Tevens zullen deze sub CA’s niet worden gebruikt voor man-in-the middle (MITM)doeleinden.

Alle sub CA certificaten die zijn uitgeven binnen de PKI voor de overheid staan vermeld op deze website:

PKIoverheid en haar certificatiedienstverleners waarborgen dat zij, gedurende de tijd dat een PKIoverheid services - server certificaat geldig is, bij de uitgifte van een PKIoverheid services - server certificaat de eisen uit de CA/Browser Forum Baseline Requirements en het PvE deel 3b [2.16.528.1.1003.1.2.2.6 en 2.16.528.1.1003.1.2.5.6], hebben gevolgd en dat zij de gegevens, zoals opgenomen in het services - server certificaat, hebben gecontroleerd op juistheid en volledigheid.

Voor een beschrijving van de waarborgen wordt hierbij verwezen naar de betreffende diverse Certification Practice Statements van de PKIoverheid certificatiedienstverleners.

1.8 Controle betrouwbaarheid

In Figuur wordt de structuur gepresenteerd vanuit het gezichtspunt van de vertrouwende partijen. Een vertrouwende partij heeft een certificaat (4) van een ander (de certificaathouder) en wil zekerheid omtrent de betrouwbaarheid van dit certificaat. Een certificaat wordt geverifieerd door de volgende controles uit te voeren4:

Is het bericht tijdens verzending niet gewijzigd, ofwel is de integriteit gewaarborgd?

Is het gebruikte certificaat ingetrokken en op zogenaamde "zwarte lijst" geplaatst?

Is het certificaat nog geldig?

Vervolgens wordt door de software vastgesteld of het certificaat door een vertrouwde instantie is uitgegeven. Om deze laatste controle te kunnen uitvoeren, moet de software beschikken over het stamcertificaat van de PKI voor de overheid. Wanneer het stamcertificaat niet aanwezig is, krijgt de gebruiker een foutmelding. Daarom heeft de PA ervoor gekozen om het stamcertificaat op te nemen in veelgebruikte besturingssystemen en (OpenSource) browsers.

Wanneer software wordt gebruikt waarin het stamcertificaat niet is opgenomen, kan de vertrouwende partij het stamcertificaat op een betrouwbare wijze downloaden op www.logius.nl/pkioverheid.

Het CSP-certificaat (3) is uitgegeven door de PA en kan worden gecontroleerd aan de hand van het domeincertificaat (2). Dit laatste certificaat is ook uitgegeven door de PA en kan worden gecontroleerd aan de hand van het stamcertificaat (1). Het vertrouwen in een certificaat hangt daarom op elk niveau van de PKI voor de overheid af van het vertrouwen dat men stelt in de partij die het certificaat heeft uitgegeven. Vanuit het gezichtspunt van een vertrouwende partij is dat bij de eerste controlestap de CSP, bij de tweede stap de PA op het niveau van de domeinen en tenslotte de PA op het hoogste niveau van de hiërarchie. Het stamcertificaat is dus het ankerpunt van vertrouwen in de hiërarchie van de PKI voor de overheid en bepaalt het vertrouwen dat in alle andere certificaten die zijn uitgegeven binnen de PKI voor de overheid wordt gesteld. Door het vertrouwen uit te spreken in het stamcertificaat, worden alle onderliggende domein-, CSP- en eindgebruikercertificaten vertrouwd. De gebruikers hoeven dus slechts één certificaat te vertrouwen. Een belangrijk aspect hierbij is het bepalen van de betrouwbaarheid van de uitgevende instantie van het certificaat.

Betrouwbaarheid uitgevende instantie

Om te kunnen vertrouwen op een certificaat moet de vertrouwende partij bepalen of hij wil vertrouwen op de uitgevende instantie (de CSP). Dit kan de vertrouwende partij doen door de Certification Practice Statement (CPS) van de CSP te beoordelen. Een verwijzing naar het CPS is opgenomen in het certificaat. Om te voorkomen dat een vertrouwende partij iedere CPS van de CSP's binnen de PKI voor de overheid in detail moeten gaan beoordelen, is de hiërarchie van de PKI voor de overheid gecreëerd. De voorwaarden voor uitgifte, beheer en ook het gebruik van eindgebruikercertificaten zijn door de PA beschreven in de zogenaamde CP. De CP is hiermee bepalend voor de CPS van de verschillende CSP's die actief zijn binnen de PKI voor de overheid.

Om van een betrouwbare hiërarchie te kunnen spreken is het dus van groot belang dat de PA op een betrouwbare wijze functioneert. De PA waarborgt de betrouwbaarheid van het stamcertificaat en de domeincertificaten door adequate beveiligingsmaatregelen toe te passen. Deze beveiligingsmaatregelen evenals de wijze waarop de PA toezicht houdt op de CSP zijn beschreven in dit CPS van de PA. Door het CPS van de PA te beoordelen kan de vertrouwende partij vaststellen of hij/zij vertrouwt op een certificaat dat is uitgegeven binnen de hiërarchie van de PKI voor de overheid. Daarnaast wordt het betrouwbaar functioneren van de PA periodiek vastgesteld door het laten uitvoeren van een audit door externe auditors.

1.9 Beheer CPS

Het Ministerie van Binnenlandse Zaken en Koninkrijksrelaties is verantwoordelijk voor dit CPS. Het ministerie heeft deze taak gedelegeerd aan Logius. Dit omvat ook het goedkeuren van wijzigingen op dit CPS.

Contactgegevens:

Policy Authority PKIoverheid Wilhelmina van Pruisenweg 52 Postbus 96810 2509 JE DEN HAAG http://www.logius.nl/pkioverheid

Algemeen telefoonnummer: 0900-555 4555 Algemeen faxnummer: (070) 888 78 82

1.10 Wijziging en goedkeuring CPS

De PA van PKIoverheid heeft het recht dit CPS te wijzigen of aan te vullen. Wijzigingen gelden vanaf het moment dat het nieuwe CPS gepubliceerd is, conform het gestelde in paragraaf 9.4. Het management van het Logius is verantwoordelijk voor een juiste navolging van de procedure zoals beschreven in paragraaf 9.5 en voor de uiteindelijke goedkeuring van dit CPS conform deze procedure.

1.11 Programma van Eisen en stelseloverleg PKIoverheid

Het Programma van Eisen geldt als het formele normenkader ten aanzien van de betrouwbaarheid en kwaliteit van dienstverlening binnen de PKI voor de overheid. Bij het door de PA onderhouden van dit normenstelsel is het van belang dat ook de praktijkervaringen en ideeën vanuit gebruikers worden meegewogen. Om dit draagvlak voor de toepassing van het Programma van Eisen te kunnen realiseren is een PKIoverheid stelseloverleg ingesteld die wordt geconsulteerd bij de besluitvorming over wijzigingsvoorstellen op het Programma van Eisen. Daarnaast komen in dit overleg ook onderwerpen aan de orde die in het algemeen relevant zijn voor de PKI –ontwikkelingen.

De Minister van BZK ziet erop toe dat er sprake is van een evenwichtige samenstelling in het stelseloverleg die tevens een juiste afspiegeling is van de deelnemende organisaties aan de PKI voor de overheid.

De volledige procedures voor het wijzigingenbeheer van het Programma van Eisen van PKIoverheid zijn opgenomen in Annex B.

1.12 Definities en afkortingen

Voor een overzicht van de gebruikte definities en afkortingen wordt verwezen naar http://www.logius.nl/begrippenlijst.

2 Publicatie en verantwoordelijkheid voor elektronische opslagplaats

2.1 Elektronische Opslagplaats

De PA publiceert het stamcertificaat, de domeincertificaten en de CSP-certificaten op haar website. Op de website is tevens informatie beschikbaar met betrekking tot het gebruik van het stamcertificaat, de domeincertificaten en de CSP-certificaten.

Een toegelaten CSP publiceert de CSP-certificaten uitgegeven door de PA op de eigen website. Daarbij is tevens een verwijzing opgenomen naar het stamcertificaat en de domeincertificaten op de website van de PA.

Op de websites van de verschillende CSP's zijn de CRL's ten behoeve van de eindgebruiker certificaten te vinden

2.2 Publicatie certificaat informatie

De volgende certificaten worden gepubliceerd:

Staat der Nederlanden Root CA;

Staat der Nederlanden Burger CA;

Staat der Nederlanden Overheid CA;

Staat der Nederlanden Root CA – G2;

Staat der Nederlanden Burger CA – G2;

Staat der Nederlanden Organisatie CA – G2;

Staat der Nederlanden Autonome Apparaten CA - G2;

Staat der Nederlanden Root CA – G3;

Staat der Nederlanden Burger CA – G3;

Staat der Nederlanden Organisatie Services CA – G3;

Staat der Nederlanden Organisatie Persoon CA – G3;

Staat der Nederlanden Autonome Apparaten CA – G3;

<Naam CSP> CA;

<Naam CSP> CA – G2;

<Naam CSP> CA – G3.

Dit CPS is te vinden op de volgende url:

https://www.logius.nl/producten/toegang/pkioverheid/documentatie/cps/

De volgende CRL's worden gepubliceerd. Deze zijn tevens te vinden op de website https://crl.pkioverheid.nl. Hieronder de directe linkjes naar de CRL’s:

Ten behoeve van het ingetrokken Staat der Nederlanden CA domein certificaten:

http://crl.pkioverheid.nl/LatestCRL.crl http://crl.pkioverheid.nl/RootLatestCRL-G2.crl http://crl.pkioverheid.nl/RootLatestCRL-G3.crlTen behoeve van ingetrokken CSP CA certificaten:

http://crl.pkioverheid.nl/DomOvLatestCRL.crl

http://crl.pkioverheid.nl/DomBuLatestCRL.crl

http://crl.pkioverheid.nl/DomOrganisatieLatestCRL-G2.crl

http://crl.pkioverheid.nl/DomBurgerLatestCRL-G2.crl

http://crl.pkioverheid.nl/DomAutonomeApparatenLatestCRL-G2.crl

http://crl.pkioverheid.nl/DomOrganisatieServicesLatestCRL-G3.crl

http://crl.pkioverheid.nl/DomOrganisatiePersoonLatestCRL-G3.crl

http://crl.pkioverheid.nl/DomBurgerLatestCRL-G3.crl

http://crl.pkioverheid.nl/DomAutonomeApparatenLatestCRL-G3.crl

2.3 Publicatie publieke sleutel

De kenmerken van de stamcertificaten zijn gepubliceerd in de Staatscourant en opgenomen in Bijlage A

G1: gepubliceerd in de Staatscourant van vrijdag 11 april 2003 (nr. 72, blz. 9);

G2: gepubliceerd in de Staatscourant van 15 december 2008 (nr. 243, blz. 1);

G3: nog te publiceren in de Staatscourant.

De publieke sleutel van het stamcertificaat wordt onder meer gedistribueerd via de trusted root certificate programma's van verschillende software leveranciers. Op www.logius.nl/pkioverheid staat een actuele lijst van de softwareproducten die het PKIoverheid stamcertificaat bevatten.

Daarnaast wordt het stamcertificaat op www.logius.nl/pkioverheid op een betrouwbare wijze aangeboden.

2.4 Frequentie van publicatie

De PA publiceert de lijsten met ingetrokken certificaten, de Certificate Revocation Lists (CRL's). Er is een CRL met ingetrokken domeincertificaten. Deze CRL wordt jaarlijks opnieuw gepubliceerd. Ad hoc publicatie van deze CRL vindt plaats na intrekking van een domeincertificaat. Per domein is er een CRL met ingetrokken CSP-certificaten binnen dat domein. Een domein-CRL wordt elke drie maanden opnieuw gepubliceerd. Ad hoc publicatie van een domein-CRL vindt plaats na intrekking van een CSP-certificaat.

Elke CRL bevat het tijdstip van de volgende geplande CRL-uitgifte. Deze CRL's zijn te vinden op: https://crl.pkioverheid.nl.

Naast de publicatie van de CRL biedt de PA voor het domein Organisatie Services ook statusinformatie aan via het Online Certificate Status Protocol (OCSP). Hiertoe zijn de volgende twee OCSP responders ingericht.

http://RootOCSP-G3.ocsp.pkioverheid.nl levert statusinformatie over het Organisatie Services domein certificaat;

http://DomOrganisatieServicesOCSP-G3.ocsp.pkioverheid.nl levert statusinformatie over de CSP certificaten in het domein Organisaties Services.

Ondersteuning met het OCSP vindt plaats in overeenstemming met RFC25605.

5 http://www.ietf.org/rfc/rfc2560.txt

2.5 Toegang tot publicatie

Gepubliceerde informatie is publiek van aard en vrij toegankelijk. De Elektronische Opslagplaats kan vierentwintig uur per dag en zeven dagen per week worden geraadpleegd. De Elektronische Opslagplaats is beschermd tegen het aanbrengen van ongeautoriseerde wijzigingen.

Voor het geval van het optreden van systeemdefecten of andere factoren die de beschikbaarheid van de Elektronische Opslagplaats negatief beïnvloeden is er een passende set van continuïteitsmaatregelen gerealiseerd om ervoor te zorgen dat de CRL binnen 4 uur en de overige onderdelen van de Elektronische Opslagplaats binnen 24 uur weer bereikbaar zijn. Een voorbeeld van een dergelijke maatregel is het hebben gerealiseerd van een uitwijk-locatie en scenario. Daarnaast ondergaat de Elektronische Opslagplaats jaarlijks een penetratietest. Deze wordt uitgevoerd door een extern IT security bedrijf.

3 Identificatie en authenticatie

3.1 Naamgeving

3.1.1 Soorten naamformaten

Alle certificaten die door de PA van PKIOverheid worden uitgegeven, bezitten een ‘subject’-veld (DistinguishedName) waarin de benaming van de houder is opgenomen. De in de certificaten gebruikte namen voldoen aan de X.501 naam standaard. De namen bestaan uit de volgende onderdelen:

| Attribuut | Staat der Nederlanden Root CA | Staat der Nederlanden <domein> CA | <CSP naam> CA |

|---|---|---|---|

| Country (C) | NL | NL | NL |

| Organization (O) | Staat der Nederlanden | Staat der Nederlanden | <CSP Organisatienaam> |

| CommonName (CN) | Staat der Nederlanden Root CA | Staat der Nederlanden <domein> CA | CSP naam |

| Attribuut | Staat der Nederlanden Root CA – G2 | Staat der Nederlanden <Domein> CA – G2 | <CSP naam> CA – G2 |

|---|---|---|---|

| Country (C) | NL | NL | NL |

| Organization (O) | Staat der Nederlanden | Staat der Nederlanden | <CSP Organisatienaam> |

| CommonName (CN) | Staat der Nederlanden EV Root CA | Staat der Nederlanden <domein> CA – G2 | <CSP naam> – G2 |

| Attribuut | Staat der Nederlanden Root CA – G3 | Staat der Nederlanden <Domein> CA – G3 | <CSP naam> CA – G3 |

|---|---|---|---|

| Country (C) | NL | NL | NL |

| Organization (O) | Staat der Nederlanden | Staat der Nederlanden | <CSP Organisatienaam> |

| CommonName (CN) | Staat der Nederlanden EV Root CA – G3 | Staat der Nederlanden <domein> CA – G3 | <CSP naam> – G3 |

Zie verder Bijlage C voor de volledige certificaatprofielen van de Staat der Nederlanden Root CA en Staat der Nederlanden <domein> CA.

Voor overige bepalingen omtrent de wijze waarop identificatie en authenticatie plaatsvindt binnen PKIoverheid wordt hierbij verwezen naar de betreffende diverse Certification Practice Statements van de PKIoverheid certificatiedienstverleners.

4 Operationele eisen certificaatcyclus

4.1 Toepassingsgebied

Binnen de PKI voor de overheid zijn op vier niveaus verschillende typen certificaten gedefinieerd, te weten:

Stamcertificaat;

Domeincertificaat;

CSP certificaat;

Eindgebruikercertificaat.

Het stamcertificaat, de domeincertificaten en de CSP-certificaten kunnen uitsluitend worden gebruikt voor het verifiëren van de handtekening van de uitgever en worden uitgegeven door de Policy Authority. Het is niet toegestaan deze certificaten voor andere doeleinden te gebruiken. Het eindgebruikercertificaat wordt uitgegeven door de CSP's.

Dit CPS heeft betrekking op de betrouwbaarheid van de dienstverlening van de Policy Authority, derhalve worden in deze paragraaf enkel de procedures met betrekking tot stam-, domein- en CSP certificaten behandeld.

4.2 Aanvraag van certificaten

Het stamcertificaat, de domeincertificaten en CSP-certificaten worden in opdracht van het Ministerie van Binnenlandse Zaken en Koninkrijksrelaties aangemaakt door de Policy Authority.

Opdracht tot het maken van CSP CA certificaten vindt plaats naar aanleiding van een aanvraag hiertoe door een CSP. Zie voor meer informatie PKIoverheid PvE deel 2.

4.3 Werkwijze met betrekking tot creatie van certificaten

Het creëren van het stamcertificaat, de domeincertificaten en CSP-certificaten vindt plaats tijdens speciale creatieceremonies. Een gecertificeerde externe IT-auditor fungeert als getuige tijdens de creatieceremonies van de Staat der Nederlanden Root CA en de Staat der Nederlanden <Domein> CA. Tevens is een gecertificeerde externe IT-auditor als getuige aanwezig bij creatie van de CSP CA’s. Voor iedere creatieceremonie wordt een gedetailleerd draaiboek opgesteld waarin alle uit te voeren handelingen zijn vermeld. Dit draaiboek is met name bedoeld om invoerfouten tijdens de ceremonie te voorkomen. Een creatieceremonie wordt uitgevoerd conform het draaiboek in aanwezigheid van onafhankelijke getuigen. De identiteit van de aanwezige personen wordt gecontroleerd aan de hand van bij artikel 1 van de Wet op de identificatieplicht aangewezen geldige documenten.

De creatieceremonies verlopen voor alle genoemde typen certificaten op vergelijkbare wijze. Hierbij is de certificaathouder de PA of de CSP. Tijdens de ceremonie vinden onder meer de volgende stappen plaats:

opbouwen van het computersysteem;

installeren en configureren van de PKI-software;

activeren van de Hardware Security Module (HSM), waarbij meerdere sleutelhouders elk een deel van de activeringsgegevens inbrengen;

genereren van de sleutelparen;

genereren van certificaten voor elk sleutelpaar;

ontmantelen van het computersysteem en

veiligstellen van het computersysteem en de kritieke componenten.

4.4 Uitgifte van certificaten

De eisen waaraan een CSP dient te voldoen bij de uitgifte van de certificaten zijn geformuleerd in deel 3 (Certificate Policies) van het Programma van Eisen. De wijze waarop een CSP uitvoering geeft aan deze eisen dient door de CSP zelf beschreven te worden in een Certification Practice Statement (CPS). De beschrijving van de dienstverlening door CSP's valt derhalve buiten het bestek van dit CPS.

Voor het uitgeven van certificaten door de PA is geen separaat CP opgesteld, aangezien de PA geen eindgebruikercertificaten uitgeeft. De maatregelen die de PA heeft getroffen om de betrouwbaarheid van de door de PA uit te geven certificaten te waarborgen zijn in dit CPS beschreven.

4.5 Acceptatie van certificaten

Het draaiboek behorende bij de creatieceremonies bevat tevens de procedure voor het vaststellen van de juistheid en het accepteren van de gecreëerde certificaten. Daarnaast zijn in het draaiboek ook de namen van de betrokken functionarissen vermeld. De PA stelt de juistheid van de certificaten vast. De CSP accepteert vervolgens de CSP-certificaten.

4.6 Sleutelpaar en certificaatgebruik

Het Staat der Nederlanden Root CA, de Staat der Nederlanden <Domein> CA’s en de CSP CA’s certificaten worden primair gebruikt voor het verifiëren van de handtekening van de uitgever en worden uitgegeven door de PA. Daarnaast worden deze certificaten gebruikt voor CRL signing. Het is niet toegestaan deze certificaten voor andere doeleinden te gebruiken. Het eindgebruiker certificaat wordt uitgegeven door de CSP's.

4.7 Vernieuwen van certificaten

Certificaten dienen te worden vernieuwd wanneer (een deel van) de informatie die aan het certificaat ten grondslag ligt is veranderd of verouderd. Hierbij valt te denken aan het wijzigen van de naam van een CSP die in het certificaat is vermeld of het verminderen van de sterkte van een cryptografisch algoritme.

Het tijdstip van (routinematige) vernieuwing van certificaten is gerelateerd aan de levenscyclus van certificaten en signing keys. Voor de vertrouwende partij zal het gedurende de levensduur van een eindgebruikercertificaat mogelijk moeten zijn ook de geldigheid van het certificaat te verifiëren. Bij verificatie van een eindgebruikercertificaat wordt ook de geldigheid van de bovenliggende certificaten van uitgevende instanties gecontroleerd. Het CSP-certificaat, het domeincertificaat en het stamcertificaat dienen derhalve geldig te zijn zolang de geldigheidsduur van een eindgebruikercertificaat nog niet verstreken is.

Voordat de helft van de geldigheidsduur van het stamcertificaat is bereikt zal de PA nieuwe signing keys (voor stam en domeinen) genereren en nieuwe certificaten (stamcertificaat en domeincertificaten) uitgeven. De nieuwe signing keys vervangen de voorgaande versies; de oorspronkelijke certificaten blijven bestaan naast de nieuwe certificaten. De oorspronkelijke certificaten kunnen gebruikt worden voor verificatie van certificaten die onder de oorspronkelijke stam zijn uitgegeven.

De signing keys van een CSP moeten vernieuwd zijn op het tijdstip waarop de levensduur van een bovenliggend certificaat (CSP-certificaat, domeincertificaat dan wel stamcertificaat) verloopt minus de geldigheidsduur van het eindgebruikercertificaat. Een CSP dient, rekening houdend met deze vereiste verificatieperiode, nieuwe signing keys aan te (laten) maken en tevens een verzoek in te dienen bij de PA om het nieuwe CSP-certificaat aan te laten maken.

Dit verzoek is de eerste stap van de interne procedure CSP-certificaat- vernieuwing. Op hoofdlijnen bestaat deze procedure verder uit de volgende stappen:

Indienen Naming Document door de CSP met betrekking tot nieuwe CSP CA certificaat;

Controleren Naming Document door de PA;

Indienen Certificate Signing Request (CSR) door CSP;

Creëren Test CSP CA certificaat door technisch beheerder van de root;

Controle Test CSP CA certificaat door de PA;

Opdracht van de PA aan de technisch beheerder van de root voor creatie nieuwe CSP CA certificaat;

Uitvoering creatie ceremonie van nieuwe CSP CA certificaat door de technisch beheerder van de root;

Controle PA van nieuwe CSP CA certificaat;

Overhandiging PA van nieuwe CSP CA certificaat aan de CSP;

Decharge PA aan de technisch beheerder van de root.

Het aanvragen, de uitgifte, de acceptatie en de publicatie van het nieuwe CSP-certificaat volgen dezelfde stappen als bij de oorspronkelijke toetreding van een CSP, zie 4.2 t/m 4.5. De nieuwe signing keys vervangen de voorgaande versies5; het oorspronkelijke CSP-certificaat blijft bestaan naast het nieuwe certificaat. De oorspronkelijke certificaten kunnen gebruikt worden voor verificatie van certificaten die onder het oorspronkelijke CSP-certificaat zijn uitgegeven.

4.8 Intrekking en opschorting van certificaten

4.8.1 Intrekking van certificaten

Intrekking van het stamcertificaat, een domeincertificaat of een CSP-certificaat zal in ieder geval worden overwogen als de signing key behorende bij het certificaat is gecompromitteerd of daarvan wordt verdacht. Van compromittatie is onder meer sprake als ongeautoriseerd toegang is verkregen tot deze signing key of wanneer dragers hiervan zijn gestolen of verloren gegaan. Om dit te bewerkstelligen houdt de PA een registratie bij van de meldingen die kunnen leiden tot intrekking van het stamcertificaat, een domeincertificaat of een CSP-certificaat. Alle meldingen worden door de PA geregistreerd en in behandeling genomen. De Wet bescherming persoonsgegevens is van toepassing en wordt in acht genomen.

De PA merkt compromittatie van de signing key aan als een calamiteit. Doet zich een calamiteit voor, dan treedt het calamiteitenplan in werking en worden alle relevante partijen onmiddellijk op de hoogte gesteld. In paragraaf 6.7 van dit CPS wordt het calamiteitenplan behandeld.

Voorafgaand aan het intrekken van een stamcertificaat, een domeincertificaat of een CSP-certificaat en de bij dat certificaat behorende sleutels wordt een zorgvuldig beoordelingsproces doorlopen. Het calamiteitenteam zal deze beoordeling uitvoeren en zal eventuele hieruit voortvloeiende activiteiten (laten) initiëren.

Indien een CSP niet langer voldoet aan de voorwaarden voor deelname aan de PKI voor de overheid, dan kan de PA overgaan tot het intrekken van het betreffende CSP-certificaat. De intrekking van een certificaat kan binnen één dag worden geëffectueerd. De PA informeert de CSP vooraf over het intrekken van het certificaat.

In geval van het intrekken van het stamcertificaat informeert de PA de CSP's waarmee samenwerking is overeengekomen. Van het intrekken van het stamcertificaat wordt mededeling gedaan in de Staatscourant en via andere media waar het stamcertificaat formeel is of zal worden gepubliceerd.

In geval van het intrekken van een domeincertificaat informeert de PA de onderliggende CSP's.

Het besluit het stamcertificaat of een domeincertificaat in te trekken zal gepaard gaan met een uitspraak over het al dan niet uitgeven van een nieuw certificaat ter vervanging van het ingetrokken certificaat.

Het intrekken van een domeincertificaat of een CSP-certificaat leidt altijd tot ad hoc publicatie van de betreffende gewijzigde CRL. Het intrekken van certificaten en het uitgeven van CRL's geschiedt conform een vooraf opgesteld draaiboek.

4.8.2 Opschorting van certificaten

Opschorting van certificaten wordt binnen de PKI voor de overheid niet ondersteund.

4.9 Certificaat statusservice

De PA hanteert voor de CRL’s het X.509 versie 2 formaat.

4.10 Beëindiging

Indien Logius besluit de dienst PKIoverheid te beëindigen, dan zullen de volgende stappen worden gevolgd:

Alle betrokken partijen (abonnees, cross certifying CA's, hoger gelegen CA's en vertrouwenspartijen) van de dienst PKIoverheid, zullen een half jaar voor het beëindigen van de dienst worden geïnformeerd.

Alle certificaten die zijn uitgeven na bekendmaking van het beëindigen van de dienst, zullen in het certificaat een einddatum bevatten gelijk aan de geplande einddatum van PKIoverheid.

Bij het beëindigen van de dienst zullen alle nog geldige certificaten worden ingetrokken.

PKIoverheid stopt op de einddatum met het distribueren van certificaten en CRL's.

4.10.1 Overdracht PKIoverheid

Indien Logius besluit de dienst PKIoverheid over te dragen aan een andere organisatie, dan zullen alle betrokken partijen (abonnees, cross certifying CA's, hoger gelegen CA's en vertrouwenspartijen) van de dienst PKIoverheid minimaal 3 maanden van tevoren worden geïnformeerd over de overdracht. De nieuwe organisatie zal de bepalingen uit deze CPS in haar eigen CPS overnemen.

4.11 Registratie van certificaathouders

De PA geeft in tegenstelling tot de CSP geen certificaten uit aan natuurlijke personen. Een registratie met persoonsgegevens van certificaathouders is derhalve niet aanwezig.

5 Fysieke, procedurele en personele beveiliging

In dit CPS zijn de door de PA getroffen beveiligingsmaatregelen op hoofdlijnen beschreven.

De PA heeft beheersmaatregelen geïmplementeerd om verlies, diefstal, beschadiging of compromittatie van infrastructurele middelen en onderbreking van de activiteiten te voorkomen. Daarbij is onder meer voorzien in fysieke toegangscontrole. De fysieke inrichting kent verschillende lagen die aparte toegangscontrole vereisen met steeds een hoger niveau van beveiliging. Daarnaast is een reeks van maatregelen getroffen ter bescherming tegen brand, natuurrampen, uitval van ondersteunende faciliteiten (zoals elektriciteit en telecommunicatie-voorzieningen), instortingsgevaar, lekkages, et cetera.

5.1 Fysieke beveiliging

De beveiligde omgeving van de root van de PKI voor de overheid is ingericht op basis van eisen die geformuleerd zijn in het Programma van Eisen en de eisen uit het Voorschrift Informatiebeveiliging Rijksdienst voor Bijzondere Informatie (VIR-BI) en de normen uit Nivra geschrift 34.

5.2 Procedurele beveiliging

Voor afhandeling van incidenten en calamiteiten zijn specifieke processen en procedures geïmplementeerd.

De Policy Authority voert jaarlijks een stelselbrede risico-analyse uit en beschrijft de beheersmaatregelen die zijn genomen om risico’s binnen het stelsel te verkleinen.

Daarnaast wordt jaarlijks een risico-analyse uitgevoerd voor het technisch beheer van de centrale hiërarchie van PKIoverheid.

De computersystemen voor productie worden niet voor andere doeleinden gebruikt. Er zijn aparte systemen ingericht, uitsluitend bedoeld voor het testen of accepteren van nieuwe of gewijzigde software. Behalve deze hardwarematige scheiding zijn er procedures van kracht die ervoor zorgen dat alle medewerkers het principe van een strikte scheiding tussen de acceptatie- en de productieomgeving respecteren.

De verantwoordelijkheden bij de PA zijn verdeeld over verschillende functies en personen. De software controleert de functiescheiding en dwingt deze af. In algemene zin is ervoor gezorgd dat de uitvoering van beveiligingstaken en van toezicht en controle onafhankelijk plaatsvinden van de uitvoering van productiewerkzaamheden. Meer PKI-specifieke maatregelen zijn getroffen rondom het maken van het sleutelmateriaal en certificaten. De PA kan slechts sleutelmateriaal en certificaten genereren in gelijktijdige aanwezigheid van verschillende sleutelhouders. Elke sleutelhouder heeft toegang tot slechts een deel van de activeringsgegevens die nodig zijn om de signing key te kunnen gebruiken. Ook bij het maken en publiceren van CRL's is dit zogenaamde N out of M principe toegepast6.

5.3 Personele beveiliging

De PA ziet erop toe dat de medewerkers in vertrouwensfuncties vrij zijn van tegengestelde belangen, zodat de onpartijdigheid van de activiteiten van de PA is gewaarborgd. Indien dit noodzakelijk wordt geacht worden bij de PA alleen personen aangenomen op vertrouwensfuncties wanneer op basis van een veiligheidsonderzoek uitgevoerd door de Algemene Inlichtingen en Veiligheidsdienst (AIVD) een verklaring van geen bezwaar is afgegeven.

Door de PA is personeel aangenomen dat beschikt over de voor de betreffende functies vereiste vakkennis, ervaring en kwalificaties.

5.4 Procedures ten behoeve van beveiligingsaudits

De PA houdt voor audit-doeleinden afschriften van computerloggings bij met de mutaties in de systemen die onderdeel uitmaken van de technische infrastructuur van de top van de hiërarchie en die voor de betrouwbaarheid van de dienstverlening van belang zijn. Voorbeelden hiervan zijn het aanmaken van accounts, installatie van software, back-ups, het afsluiten en (her)starten van het systeem, hardware wijzigingen en veiligstelling van audit-logbestanden. Alle activiteiten van de PA met betrekking tot het genereren van sleutels en maken van certificaten en CRL's worden gelogd op zodanige wijze dat reconstructie van de systeemhandelingen achteraf mogelijk is. De bijgehouden logs worden periodiek, ten minste eenmaal per jaar, gecontroleerd door de PA.

De bijgehouden logs worden voor een periode van minimaal 7 jaren opgeslagen.

5.5 Archivering en back-up

De PA archiveert relevante documenten met betrekking tot certificaten die door de PA zijn uitgegeven voor een periode van tenminste dertig jaar. Hiertoe behoren zowel de documenten met betrekking tot de uitgevoerde procedures bij creatie en intrekking van de certificaten als de documenten/bestanden benodigd om de geldigheid van stamcertificaat, domeincertificaten of CSP-certificaten op een bepaald moment te kunnen achterhalen. De gearchiveerde documenten worden door de PA bewaard op een beveiligde wijze.

De publieke sleutels van het stamcertificaat, de domeincertificaten en de CRL-certificaten worden gearchiveerd als onderdeel van de bijbehorende certificaten.

5.6 Vernieuwen sleutels

Sleutels van certificaathouders mogen niet opnieuw worden gebruikt na het verstrijken van de geldigheidsduur of na het intrekken van het bijbehorende certificaat. Met het vernieuwen van certificaten wordt ook het sleutelpaar vernieuwd.

5.7 Aantasting en continuïteit

De PA treft voorzieningen om de continuïteit van de eigen dienstverlening zodanig te waarborgen, dat mogelijke verstoringen minimaal blijven. Hiertoe behoort het in stand houden van kritieke diensten, waaronder het aanbieden van de revocation management service, de revocation status service en het via de gebruikelijke kanalen beschikbaar stellen van certificate status information.

De voorzieningen die de PA heeft getroffen betreffen o.a. het dubbel uitvoeren van systemen, installeren van Intrusion Detection Systemen en uitvoeren van back-ups.

6 Technische beveiliging

6.1 Genereren en installeren van sleutelparen

Het genereren van de sleutelparen van de PA vindt plaats tijdens de verschillende creatieceremonies. Daarbij worden slechts stand-alone computersystemen gebruikt. Deze computersystemen hebben geen verbinding met een netwerk, alle communicatie tussen systemen vindt plaats via media als CD-ROM, floppydisk of smartcard. Omdat het genereren en het gebruik van de signing key van de PA incidenteel plaatsvindt, zijn de computersystemen uitsluitend voor dit doel in gebruik. De meeste tijd zijn de kritische componenten van de computersystemen opgeborgen in een kluis.

De G1 signing keys hebben de volgende sleutellengten:

Eindgebruiker certificaten 1024 bit RSA sleutels (vanaf 01-01-2011, 2048 bit RSA)

CSP sub-CA certificaten 2048 bit RSA sleutels

CSP certificaten 2048 bit RSA sleutels

Domein certifcaten 2048 bit RSA sleutels

Stamcertificaat 2048 bit RSA sleutels

De signing keys van de G2 en hoger hebben de volgende sleutellengten:

Eindgebruiker certificaten 2048 bit RSA sleutels

CSP sub-CA certificaten 4096 bit RSA sleutels

CSP certificaten 4096 bit RSA sleutels

Domein certifcaten 4096 bit RSA sleutels

Stamcertificaat 4096 bit RSA sleutels

6.2 Bescherming van de signing key

De actieve signing keys van de PA bevinden zich altijd in de veilige behuizing van een cryptografische module (HSM) die voldoet aan:

de eisen zoals beschreven in de standaard FIPS PUB 140-2 niveau 3 of hoger, of de eisen zoals beschreven in de standaard CWA 14167-2, of;

een betrouwbaar systeem dat voldoet aan de standaard EAL 4+, ISO 15408 of gelijkwaardige beveiligingscriteria.

Alle handelingen met de signing keys van de PA vinden plaats volgens vooraf vastgestelde procedures. Vooraf zijn de personen aangewezen die bij deze handelingen aanwezig moeten zijn. Alleen als deze personen aanwezig zijn, kunnen de signing keys van de PA voor gebruik worden ontsloten.

De signing keys van de PA worden nimmer ter bewaring in handen gegeven van een derde partij.

Als de signing keys aan het einde van de levensduur buiten gebruik zijn gesteld, vindt uit veiligheidsoverwegingen geen archivering van deze signing keys plaats. De signing keys worden op adequate wijze vernietigd, zodat het onmogelijk is ze weer in gebruik te nemen.

Van alle signing keys is een back-up gemaakt. Deze back-ups zijn opgeslagen in een andere ruimte dan waar de operationele signing keys zijn opgeslagen. Op de back-ups zijn dezelfde beveiligingsmaatregelen van toepassing als op de operationele signing keys.

6.3 Andere aspecten van sleutelpaar management

Het G1 stamcertificaat en het bijbehorende sleutelpaar o.b.v. het SHA-1

algoritme hebben een geldigheidsduur van 13 jaar. Een G1

domeincertificaat en het bijbehorende sleutelpaar o.b.v. het SHA-1

algoritme heeft een geldigheidsduur van 12,5 jaar.

Voor de certificaten in G2 hiërarchie geldt de volgende geldigheidsduur:

Eindgebruiker certificaten gemiddeld 36 maanden

CSP sub-CA certificaten 12 jaar minus 3 dagen

CSP certificaten 12 jaar minus 2 dagen

Staat der Nederlanden <Domein> CA – G2 12 jaar minus 1 dag

Staat der Nederlanden Root CA – G2 12 jaar

Vanaf de G3 hierarchie geldt de volgende geldigheidsduur:

Eindgebruiker certificaten gemiddeld 36 maanden

CSP sub-CA certificaten 15 jaar minus 3 dagen

CSP certificaten 15 jaar minus 2 dagen

Staat der Nederlanden <Domein> CA –<Gen>15 jaar minus 1 dag

Staat der Nederlanden Root CA –<Gen> 15 jaar

In de hiërarchieën van de G3 en hoger worden de private sleutels van de Staat der Nederlanden Root en Domein CA’s maximaal 6 jaar gebruikt om CSP certificaten uit te geven. De overige 9 jaar van de geldigheidsduur van de betreffende generatie kan de publieke sleutel worden gebruikt om de onderliggende certificaten te valideren.

Vijf jaar na het aanmaken van een hiërarchie wordt steeds de erop volgende generatie aangemaakt.

6.4 Logische toegangsbeveiliging

De computers van de PA die worden gebruikt om handelingen met een signing key van de PA uit te voeren zijn slechts toegankelijk voor geautoriseerde medewerkers. In de systemen zijn daarvoor softwarematige controles ingebouwd die zorg dragen voor de toegangscontrole. De software controleert de bevoegdheid van de medewerker voordat de betreffende handelingen op het computersysteem kunnen worden verricht. De op de computersystemen uitgevoerde handelingen worden gelogd op een zodanige wijze dat later kan worden vastgesteld welke medewerker de gelogde handelingen heeft uitgevoerd. De bijgehouden logs worden periodiek, ten minste eenmaal per jaar, gecontroleerd door de PA.

De hier bedoelde computersystemen van de PA zijn zodanig ingericht dat slechts de noodzakelijke handelingen kunnen worden uitgevoerd. Alle in dat opzicht overbodige componenten, zoals hulpprogramma's, zijn verwijderd. De computersystemen zijn stand-alone systemen, zodat bepalingen met betrekking tot netwerkbeveiliging niet van toepassing zijn. Slechts de aparte directory server voor het publiceren van de CRL en certificaten heeft een koppeling met een openbaar netwerk. Deze koppeling is voorzien van een extra beveiliging, in de vorm van een firewall.

Tevens zijn er maatregelen getroffen om ongewenste toegangspogingen tot de systemen tijdig te detecteren.

De PA ziet erop toe dat de cryptografische hard- en software die de PA gebruikt voor het tekenen van certificaten nooit ongemerkt kan worden gewijzigd. Dit toezicht wordt gedurende de gehele levensloop van de cryptografische hard- en software gehouden.

6.5 Netwerkbeveiliging

De Staat der Nederlanden Root CA is off-line. De Staat der Nederlanden <Domein> CA is ook off-line. De in dit CPS beschreven CRL’s staan on-line in de Directory Service. De technisch beheerder van de Staat der Nederlanden Root CA van Logius heeft maatregelen genomen om de stabiliteit, de betrouwbaarheid en de veiligheid van het netwerk te waarborgen. Dit omvat bijvoorbeeld maatregelen om gegevensverkeer te reguleren en ongewenst gegevensverkeer onmogelijk te maken, alsmede de plaatsing van firewalls om de integriteit en exclusiviteit van het netwerk te garanderen. Tevens zijn er maatregelen getroffen om ongewenste toegangspogingen tot de systemen tijdig te detecteren.

De Directory Service is onderdeel van de jaarlijkse ETSI EN319 411-2 audit. Deze wordt uitgevoerd door een externe IT-auditor. Daarnaast ondergaat de Directory Service jaarlijks een penetratietest. Deze wordt uitgevoerd door een extern IT security bedrijf.

6.6 Cryptografische algoritmes

Binnen de PKI voor de overheid is, met het oog op de betrouwbaarheid van de PKI voor de overheid, een beperkt aantal cryptografische algoritmes toegestaan. De PA zal, gelet op de te verwachten ontwikkelingen, regelmatig nagaan of de gehanteerde standaarden nog voldoen volgens ETSI TS 102 176-1. Mocht een overstap naar een ander algoritme noodzakelijk zijn dan zal hierover vooraf ook advies worden gevraagd aan het Nationaal Bureau voor Verbindingsbeveiliging (NBV-AIVD). Op basis van de ETSI standaard is in de certificaatprofielen, die zijn opgenomen in deel 3 van het Programma van Eisen, aangegeven welke algoritmes zijn toegestaan.

6.7 Calamiteiten

Om te kunnen anticiperen op eventuele calamiteiten die zich kunnen voordoen binnen de PKI voor de overheid heeft de PA een calamiteitenplan opgesteld. In dit plan zijn de maatregelen beschreven om een calamiteit zo spoedig mogelijk op te lossen. Het calamiteitenplan voorziet derhalve in het onmiddellijk bijeenroepen van een calamiteitenteam met bepaalde bevoegdheden en middelen, teneinde passend te handelen.

Binnen de PKI voor de overheid zijn meerdere partijen actief (Ministerie van BZK, PA, CSP's en de technisch beheerder van de root). Bij ieder van deze partijen kan een calamiteit optreden, die mogelijke gevolgen kan hebben voor de andere delen binnen de PKIoverheid-keten. Om op een gecoördineerde wijze te kunnen optreden bij een calamiteit zijn de calamiteitenplannen van de verschillende partijen op elkaar afgestemd.

Om goed voorbereid te zijn op eventuele calamiteiten en om de gevolgen van een calamiteit te beperken wordt het calamiteitenplan van de PA periodiek getest, ten minste eenmaal per jaar. De afstemming en communicatie met betrokken partijen uit de PKIoverheid-keten wordt hierbij ook getest.

7 Certificaat- en CRL profielen

7.1 Certificaatprofielen

In Bijlage C en D is in een overzicht de inhoud weergegeven van de velden van het G1 en G2 stamcertificaat en van de domeincertificaten. De inhoud van de velden van een certificaat kan met behulp van viewers worden getoond.

De PA hanteert voor de CRL ten behoeve van het G1, G2 en G3 stamcertificaat, de domeincertificaten en de CSP-certificaten het X.509 versie 2 formaat voor CRL's.

8 Conformiteitbeoordeling

8.1 Conformiteitsbeoordeling / audit

De PA van PKIoverheid zal zich houden aan de eisen zoals beschreven in de laatste versie van het WebTrust program for CA.

De PA van PKIoverheid ondergaat hiervoor jaarlijks een WebTrust for CA Audit7. Deze audits worden uitgevoerd door een externe gecertificeerde WebTrust for CAs auditor. Hierbij wordt nagegaan of de kwaliteit en de beveiligingsmaatregelen van de ingerichte organisatie voldoen aan de gestelde eisen. Indien additionele beveiligingsmaatregelen worden aanbevolen, dan zal de PA terstond acties ondernemen om deze maatregelen te implementeren.

8.2 Toetreden CSP's tot de PKI voor de overheid

De CSP die wil toetreden tot de PKI voor de overheid zal conform bepaalde procedures moeten handelen. Een volledig overzicht is opgenomen in deel 2 van het PvE: Toetreding tot en Toezicht binnen de PKI voor de overheid. Onderstaande opsomming geeft een overzicht van de belangrijkste formaliteiten die moeten worden geregeld in het kader van toetreding.

Voor toetreding tot de PKI voor de overheid dient een aanvraagformulier te worden ingevuld. De PA controleert de authenticiteit van de aanvraag door te controleren of de gegevens van de aanvrager overeenkomen met de gegevens zoals vermeld in een recent uittreksel uit het Handelsregister van de Kamer van Koophandel of, met betrekking tot organisaties binnen de overheid, indien inschrijving in het Handelsregister nog niet heeft plaatsgevonden of kan plaatsvinden, overeenkomen met de gegevens in de meest recente versie van de Staatsalmanak.

Toetreding tot de PKI voor de overheid wordt formeel bevestigd met een overeenkomst of convenant tussen het ministerie van BZK en de CSP. Van een convenant is sprake als de CSP onderdeel is van de Rijksoverheid. Opdat de PA kan verifiëren dat de aanvrager van een CSP certificaat bevoegd is om een overeenkomst dan wel convenant aan te gaan, moet de CSP een recent uittreksel uit het Handelsregister van de Kamer van Koophandel overdragen. Hieruit moet blijken dat de aanvrager de Bevoegde Vertegenwoordiger is van de CSP. Het moet hierbij gaan om een natuurlijk persoon of personen. Indien inschrijving in het Handelsregister nog niet heeft plaatsgevonden of kan plaatsvinden, moet de CSP een kopie van de betreffende pagina uit de meest recente versie van de Staatsalmanak, waarin de Bevoegde Vertegenwoordiger (of Vertegenwoordiging) staat vermeldt, overdragen.

CSP's die in Nederland gekwalificeerde certificaten uitgeven aan het publiek dienen bij de ACM geregistreerd te zijn. Op deze wijze wordt aangetoond dat de CSP handelt in overeenstemming met de Wet en het Besluit op de Elektronische Handtekeningen en de bijbehorende regelingen.

CSP's die toe willen treden tot de PKI voor de overheid zijn verplicht zich te laten certificeren onder het TTP.NL-schema (of een gelijkwaardig schema in een andere Europese lidstaat) door een certificerende instelling die geaccrediteerd is door de Raad voor Accreditatie.

De PKI voor de overheid vereist TTP.NL-certificatie voor uitgifte van certificaten ten behoeve van gekwalificeerde handtekeningen, authenticiteit en vertrouwelijkheid. Met een aanvullende auditverklaring dient de CSP aan te tonen dat wordt voldaan aan de aanvullende eisen die in het Programma van Eisen zijn opgenomen.

De naamgevingen in het CSP-certificaat zijn gebaseerd op een zogenaamd Naming Document. Voor de naamgeving levert de CSP de gegevens aan. De overige verschillende certificaatvelden worden in afstemming tussen de PA en de CSP vastgesteld. Het Naming Document vormt de basis voor de creatieceremonie.

Het toetreden van een CSP tot de PKI voor de overheid resulteert in het creëren van een CSP-certificaat voor de publieke sleutel van de signing key van de CSP; dit CSP-certificaat is getekend door de PA.

De complete lijst met bij PKI voor de overheid toegetreden CSP’s is te vinden op de website van Logius op de onderstaande link. Op de website van Logius zijn tevens de CA-certificaten van de CSP’s te vinden:

http://www.logius.nl/producten/toegang/pkioverheid/aansluiten/toegetreden-csps/

8.2.1 Bewijs van conformiteit CSP

Een CSP dient bij toetreding tot de PKI voor de overheid een bewijs van conformiteit aan de PA te overleggen. Een onafhankelijke externe auditor zal de werkwijze van de CSP toetsen aan de TTP.NL criteria en de aanvullende eisen die zijn opgenomen in het Programma van Eisen. In geval van goedkeuring geeft de auditor na beoordeling een conformiteitcertificaat af; dit certificaat heeft een geldigheidsduur van drie jaar. De CSP overlegt een kopie van het conformiteitcertificaat aan de PA, evenals kopieën van de audit- en controlerapporten. Gezien het bewijs van conformiteit een geldigheidsduur van drie jaar heeft, dient de CSP na toetreding tot de PKI voor de overheid ééns in de drie jaar een herbeoordeling te laten uitvoeren.

Tevens is de CSP verplicht zich jaarlijks te laten beoordelen door een onafhankelijke externe auditor middels een controle-audit. Belangrijke tussentijdse wijzigingen die van invloed kunnen zijn op de CSP-dienstverlening meldt de CSP bij de auditor. De auditor voert desgewenst ad hoc een controlebeoordeling van de CSP uit.

Op basis van uitgevoerde audits dienen door de CSP in het kader van PKIoverheid jaarlijks8 de volgende documenten te worden overhandigd aan de Policy Authority9:

Bewijs van conformiteit aan ETSI EN 319 411-2 c.q. TTP.NL certificatie;

Bewijs van conformiteit aan ETSI TS 102 042 c.q. TTP.NL certificatie (indien van toepassing);

Goedkeurende auditverklaring voor de PKIo-eisen van de PKI voor de overheid.

Nadere verplichtingen van de CSP jegens de PA in dit verband zijn opgenomen in het Programma van Eisen, deel 2: Toetreding tot en Toezicht binnen de PKI voor de overheid.

Gedurende het proces van toelating van de CSP tot de PKI voor de overheid is de PA het aanspreekpunt voor de CSP. Derhalve benoemt de CSP de contactpersonen en draagt de PA vervolgens zorg voor het met zekerheid identificeren van de (vertegenwoordigers van de) CSP. Tevens stelt de PA vast dat de CSP in het bezit is van de private sleutel die hoort bij de voor verificatie aangeboden publieke sleutel.

Voor de procedures voor het tot stand komen, het vernieuwen en intrekken van CSP-certificaten wordt verwezen naar hoofdstuk 4 van dit document.

9 Algemene en juridische bepalingen

9.1 Tarieven

De Staat der Nederlanden <Domein> CA’s bevatten een verwijzing naar dit CPS. Er worden geen kosten in rekening gebracht voor het raadplegen van deze certificaten of de informatie waarnaar wordt verwezen. Dit geldt voor:

het raadplegen van de certificaten;

het raadplegen van de revocation status information (CRL's) en;

het raadplegen van de Programma van Eisen: Certificate Policies;

het raadplegen van dit CPS.

9.2 Aansprakelijkheid

In het kader van aansprakelijkheid gelden de algemene regels van het Nederlands recht ten aanzien van de inhoud en omvang van de wettelijke verplichting tot schadevergoeding.

BZK en een CSP sluiten een overeenkomst dan wel convenant over het deelnemen van de betreffende CSP aan de PKI voor de overheid. Inhoudelijk betekent dit dat de CSP verplicht is haar diensten te verlenen binnen de door BZK gestelde voorwaarden, met name de voorwaarden zoals gesteld in het Programma van Eisen. De PA is hierbij het aanspreekpunt voor de CSP.

Bepalingen omtrent aansprakelijkheid van BZK jegens een CSP zijn opgenomen in een overeenkomst dan wel convenant tussen BZK en de CSP. De eisen waaraan de aansprakelijkheid van de CSP moet voldoen zijn geformuleerd in het Programma van Eisen, deel 3: Certificate Policies.

De CSP sluit overeenkomsten met abonnees en vertrouwende partijen. In deze overeenkomsten wordt ook de aansprakelijkheid van de CSP jegens abonnees en vertrouwende partijen geregeld. De eisen waaraan deze aansprakelijkheid moet voldoen zijn opgenomen in de Algemene bepalingen van het Programma van Eisen, deel 3: Certificate Policies.

De Staat der Nederlanden heeft voor schadeclaims in het kader van eventuele aansprakelijkheid geen verzekering afgesloten. De Staat verzekert zich niet, de Staat is goed voor haar geld.

9.3 Intellectuele eigendomsrechten

Voorliggend CPS is eigendom van Logius. Ongewijzigde kopieën

van dit CPS mogen zonder toestemming verspreid en gepubliceerd worden mits dit met bronvermelding geschiedt.

9.4 Geldigheid CPS

Dit is versie 3.6 van het document "CERTIFICATION PRACTICE STATEMENT (CPS) Policy Authority PKIoverheid certificaten uit te geven door de Policy Authority van de PKI voor overheid", 19 december 2013.

Dit CPS is geldig vanaf de datum inwerkingtreding. Het CSP is geldig zolang de dienstverlening van de PKI voor de overheid voortduurt of tot dat het CPS wordt vervangen door een nieuwere versie. Nieuwere versies worden aangeduid met een hoger versienummer (vX.x). Bij ingrijpende wijzigingen wordt het versienummer opgehoogd met 1, bij overige minder ingrijpende aanpassingen wordt het versienummer opgehoogd met 0.1. Nieuwere versies worden gepubliceerd op de website van Logius (http://www.logius.nl/pkioverheid).

9.5 Wijzigingen

Het Ministerie van Binnenlandse Zaken en Koninkrijksrelaties is verantwoordelijk voor dit CPS. Het ministerie heeft deze taak gedelegeerd aan Logius. Dit omvat ook het goedkeuren van wijzigingen op dit CPS.

Alle wijzigingen die niet tot de categorie van wijzigingen van redactionele aard behoren worden bekend gesteld en leiden tot een nieuwe versie van het CPS. Wijzigingen van redactionele aard zijn geen aanleiding een nieuwe versie van het CPS te publiceren.

9.6 Toepasselijk recht

Het Nederlands recht is van toepassing.

9.7 Naleving relevante wetgeving

De PA-functie wordt uitgevoerd door Logius. Logius is een baten- en lastendienst en onderdeel van het Directoraat-Generaal Bestuur en Koninkrijksrelaties. Op Logius is de Awb van toepassing.

10 Bijlage A. Tekst bekendmaking stamcertificaat

10.1 Stamcertificaat G1

Zoals gepubliceerd in de Staatscourant van vrijdag 11 april 2003 (nr. 72, blz. 9).

Officiële publicatie

De Minister van Binnenlandse Zaken en Koninkrijksrelaties maakt bekend dat 17 december 2002 het stamcertificaat van de PKI voor de overheid is gecreëerd onder de naam

Staat der Nederlanden Root CA Certificaat

Dit stamcertificaat is het centrale deel van de PKI voor de overheid. Het stamcertificaat is het ankerpunt voor vertrouwen in elektronische transacties van en met de overheid bij het vaststellen van identiteit, het afgeven van wilsuitingen en het vertrouwelijk communiceren.

De houder van het stamcertificaat is geïdentificeerd als de Staat der Nederlanden Root CA (Common name), Staat der Nederlanden (Organisation), NL (Country) .

Het serienummer van het stamcertificaat is 10000010 (hexadecimaal 00 98 96 8A).

Het stamcertificaat is geldig tot: woensdag 16 december 2015 - 09u.15m.38s GMT.

De identificatie van het stamcertificaat (de vingerafdruk in hexadecimale vorm) is op basis van het SHA1-algoritme: 101D FA3F D50B CBBB 9BB5 600C 1955 A41A F473 3A04

Dit stamcertificaat, de documenten die aan dit certificaat ten grondslag liggen en nadere informatie over dit stamcertificaat zijn in elektronische vorm beschikbaar op de internetpagina: http://www.pkioverheid.nl. Op deze site is toegelicht op welke wijze de identificatie van het stamcertificaat kan plaatsvinden.

Het beheer van het stamcertificaat is opgedragen aan de Policy Authority van de PKI voor de overheid. Deze organisatie is gedurende 2003 onderdeel van ICTU.

De Minister van Binnenlandse Zaken en Koninkrijksrelaties

10.2 Stamcertificaat G3

Zoals gepubliceerd in de Staatscourant van maandag 15 december 2008 (nr. 243, blz. 1).

Officiële publicatie

De Minister van Binnenlandse Zaken en Koninkrijksrelaties maakt bekend dat 26 maart 2008 een nieuw stamcertificaat van de PKI voor de overheid is gecreëerd onder de naam

Staat der Nederlanden Root CA – G2 Certificaat

Dit stamcertificaat is het centrale deel van de PKI voor de overheid. Het stamcertificaat is het ankerpunt voor vertrouwen in elektronische transacties van en met de overheid bij het vaststellen van identiteit, het afgeven van wilsuitingen en het vertrouwelijk communiceren.

De houder van het stamcertificaat is geïdentificeerd als de Staat der Nederlanden Root CA - G2 (Common name), Staat der Nederlanden (Organisation), NL (Country).

Het serienummer van het stamcertificaat is 10000012 (hexadecimaal 0098 968C).

Het stamcertificaat is geldig tot: woensdag 25 maart 2020 11u:03m:10s GMT.

De identificatie van het stamcertificaat (de vingerafdruk in hexadecimale vorm) op basis van het SHA1-algoritme is: 59AF 8279 9186 C7B4 7507 CBCF 0357 46EB 04DD B716

Dit stamcertificaat, de documenten die aan dit certificaat ten grondslag liggen en nadere informatie over dit stamcertificaat zijn in elektronische vorm beschikbaar op de internetpagina: http://www.pkioverheid.nl/. Op deze site is toegelicht op welke wijze de identificatie van het stamcertificaat kan plaatsvinden.

Het beheer van het stamcertificaat is opgedragen aan de Policy Authority van de PKI voor de overheid. Deze organisatie is ondergebracht bij de gemeenschappelijke beheerorganisatie Logius. Logius is onderdeel van het ministerie van Binnenlandse Zaken en Koninkrijksrelaties.

De Minister van Binnenlandse Zaken en Koninkrijksrelaties,

G. ter Horst.

10.3 Stamcertificaat G3

Officiële publicatie

De Minister van Binnenlandse Zaken en Koninkrijksrelaties maakt bekend dat 14 november 2013 een nieuw stamcertificaat van de PKI voor de overheid is gecreëerd onder de naam

Staat der Nederlanden Root CA - G3

Dit stamcertificaat is het centrale deel van de PKI voor de overheid. Het stamcertificaat is het ankerpunt voor vertrouwen in elektronische transacties van en met de overheid bij het vaststellen van identiteit, het afgeven van wilsuitingen en het vertrouwelijk communiceren.

De houder van het stamcertificaat is geïdentificeerd als de Staat der Nederlanden Root CA – G3 (Common name), Staat der Nederlanden (Organisation), NL (Country).

Het serienummer van het stamcertificaat is 10003001 (hexadecimaal 00 98 a2 39).

Het stamcertificaat is geldig tot: dinsdag 14 november 2028 0:00:00 uur.

De identificatie van het stamcertificaat (de vingerafdruk in hexadecimale vorm) op basis van het SHA1-algoritme is: D8EB 6B41 5192 59E0 F3E7 8500 C03D B688 97c9 EEFC.

Dit stamcertificaat, de documenten die aan dit certificaat ten grondslag liggen en nadere informatie over dit stamcertificaat zijn in elektronische vorm beschikbaar op de website: http://www.logius.nl/producten/toegang/pkioverheid/. Op deze website is toegelicht op welke wijze de identificatie van het stamcertificaat kan plaatsvinden.

Het beheer van het stamcertificaat is opgedragen aan de Policy Authority van de PKI voor de overheid. Deze organisatie is ondergebracht bij Logius, dienst digitale overheid van het ministerie van Binnenlandse Zaken en Koninkrijksrelaties.

De Minister van Binnenlandse Zaken en Koninkrijksrelaties

11 Bijlage B. Procedures voor het wijzigingenbeheer van het PvE PKIoverheid

11.1 Overlegstructuur

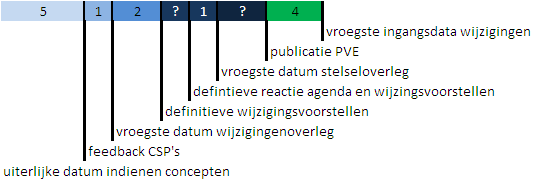

Het PKIoverheidstelsel kent de volgende overleggen ten behoeve van het wijzingenbeheer van het Programma van Eisen: het PKIoverheid wijzigingenoverleg en PKIoverheid stelseloverleg.

Het stelseloverleg bestaat uit een afvaardiging van de PA en de CSP’s die deelnemen aan het PKIoverheidstelsel. Het wijzigingenoverleg wordt eveneens gevormd door een afvaardiging van de PA en CSP’s waarbij de mogelijkheid wordt geboden om experts uit te nodigen.

Auditors van CSP’s die deelnemen aan het PKIoverheidstelsel mogen als toehoorder aanschuiven bij het wijzigingenoverleg en / of stelseloverleg. Wanneer een auditor aanwezig is heeft deze kennis genomen van de wijzigingsvoorstellen en kan tenminste aangeven of een nieuwe of gewijzigde norm auditeerbaar is.

Beide overleggen zijn in het bijzonder bedoeld om wijzigingen in het Programma van Eisen (PVE) af te stemmen.

Het wijzigingenoverleg wordt gebruikt om conceptwijzigingsvoorstellen te bespreken en zoveel mogelijk consensus te bereiken over definitieve wijzigingsvoorstellen.

Het stelseloverleg wordt gebruikt voor mededelingen omtrent het PKIoverheidstelsel en om een voorgenomen besluit te nemen over opname van definitieve wijzigingsvoorstellen in een eerstvolgende versie van het PVE met daarbij een ingangsdatum.

Het stelseloverleg vindt in principe 2 keer per jaar plaats ten behoeve van de publicatie van een nieuwe versie van het Programma van Eisen van PKIoverheid.

Een wijzigingenoverleg vindt in ieder geval een maand voorafgaand aan het stelseloverleg plaats, maar kan ook vaker plaatsvinden om wijzigingsvoorstellen met een grote impact te bespreken.

Voor het bespreken van specifieke onderwerpen, niet direct gerelateerd aan actuele PVE wijzigingen kunnen aparte bijeenkomsten worden georganiseerd.

11.2 Besluitvorming

In het stelseloverleg wordt getracht om op basis van consensus een voorgenomen besluit te nemen over de inhoud en ingangsdatum van wijzigingen in het Programma van Eisen.

Wijzigingen in het PVE worden doorgevoerd door Het Ministerie van Binnenlandse Zaken die als opdrachtgever eindverantwoordelijk is voor het PKIoverheid stelsel en beslist over het doorvoeren van wijzigingsvoorstellen, al dan niet via een versnelde wijzigingsprocedure. De PA adviseert de opdrachtgever hierbij.

Elk voorgenomen besluit naar aanleiding van een stelseloverleg of versnelde wijzigingsprocedure, wordt door de PA ter goedkeuring voorgelegd aan een door de Minister van Binnenlandse Zaken en Koninkrijksrelaties daartoe aangewezen functionaris tezamen met een advies van de PA en het standpunt van de CSP’s.9

Tevens zal de door de Minister van Binnenlandse Zaken en Koninkrijksrelaties daartoe aangewezen functionaris worden geïnformeerd over wijzigingsvoorstellen die (tijdelijk) zijn ingetrokken.

Indien sprake is van een verschil van inzicht met de CSP’s over een wijzigingsvoorstel, zal de beslissing door de functionaris van het Ministerie van Binnenlandse Zaken worden gemotiveerd.

Bij goedkeuring door de Minister van Binnenlandse Zaken en Koninkrijksrelaties aangewezen functionaris wordt de wijziging door de PA duidelijk herkenbaar en in begrijpelijke taal gepubliceerd op de website van Logius. Bij publicatie wordt tevens vermeld wanneer de wijziging van kracht zal worden.

Aanvullend stelt de PA de CSP contactpersonen en de indiener van het wijzigingsvoorstel actief elektronisch en/of schriftelijk op de hoogte van het genomen besluit.